공급망에 집중되는 국가 지원 사이버 공격

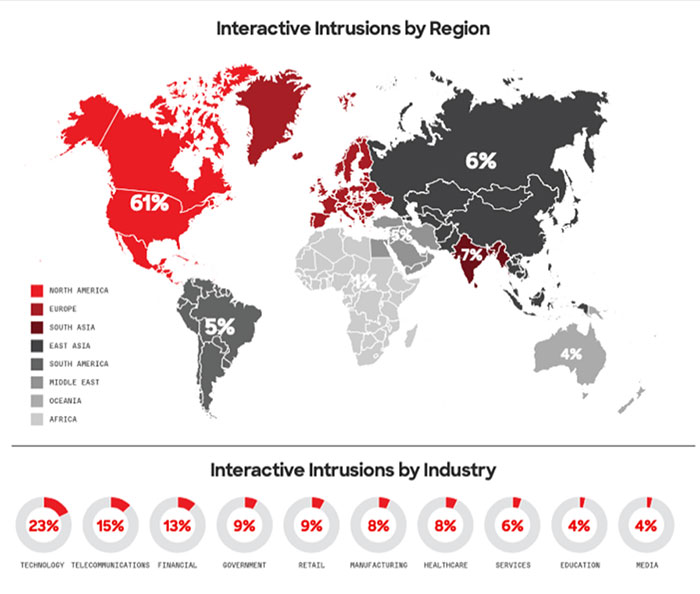

글로벌화 추세가 강해지는 경제 환경에서 공급망 내 사이버 보안의 중요성은 아무리 강조해도 지나치지 않습니다. 국가 지원을 받는 악의적인 공격자들은 심각한 혼란과 데이터 손상을 일으킬 수 있는 기회를 많이 가지고 있습니다. 특히 반도체와 같은 전자 제품 공급망 종사자들의 경우 이러한 위협을 관리하기 위해 주의를 기울여야 합니다.

사이버 범죄 증가

비즈니스 거래의 가상화 추세가 강해짐에 따라 사이버 공격도 증가하고 있습니다. 공급망 사이버 공격을 모니터링하고 추적하는 Resilinc의 EventWatch는 2024년 첫 11개월 동안 738건의 공격을 감지했습니다. 2024년 상반기에는 사이버 공격이 전년 동기 대비 21% 증가했고, 2019년 초부터 2024년 초까지 5년 동안 사이버 공격 경고는 1,375% 증가했습니다.[1] 이러한 공격의 증가 추세는 IT 인력 부족과 온라인 활동의 증가로 따른 공백에서 그 원인을 찾을 수 있습니다.

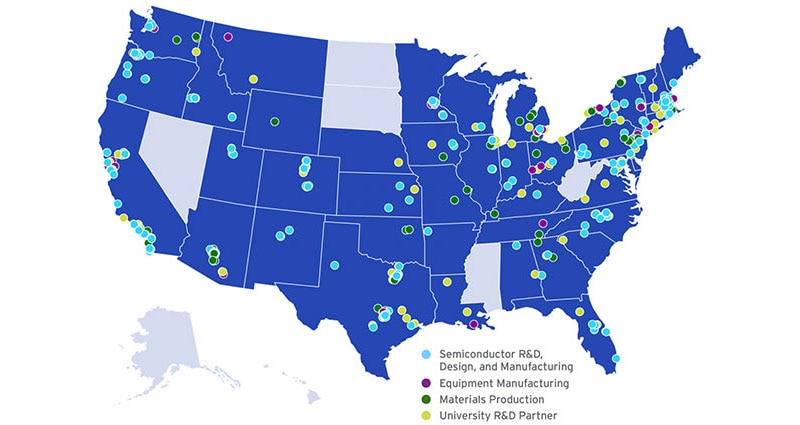

전체 사이버 공격 중 일부는 정치적, 경제적, 군사적 이익을 도모하기 위한 목적으로 정부에서 시작하거나 지원하기도 합니다. 이러한 공격은 주로 다른 정부, 중요 인프라, 대기업 또는 주요 산업을 표적으로 삼습니다. Crowdstrike에 따르면, 상위 10개 산업 분야 중 가장 자주 표적이 되는 분야는 기술 분야이며, 지역적으로는 북미가 가장 많이 표적이 되고 있습니다(그림 1).

그림 1: 상위 10개 산업 분야 중 가장 자주 표적이 되는 분야는 기술 분야이며, 지역적으로는 북미가 가장 많이 표적이 되고 있습니다. (이미지 출처: Crowdstrike)

그림 1: 상위 10개 산업 분야 중 가장 자주 표적이 되는 분야는 기술 분야이며, 지역적으로는 북미가 가장 많이 표적이 되고 있습니다. (이미지 출처: Crowdstrike)

정부 또는 국가를 대신하거나 그로부터 지원을 받아 활동하는 개인 또는 단체로 구성된 국가 지원 활동 세력은 금전적 이득이 아니라, 민감한 정보를 수집하고, 중요 인프라를 방해하거나 여론을 흔들 목적으로 이 전장에 뛰어듭니다. 글로벌 공급망에서 이는 상품을 생산하고 유통하는 조직을 겨냥한 악의적인 행동으로 해석되며, 거의 모든 국가가 국가가 후원하는 사이버 보안 공격에 연루될 가능성이 있습니다.

소프트웨어 & 하드웨어

국가 지원 활동 세력은 기술 공급망에 대한 두 가지 공격 벡터를 가지고 있습니다. 첫째, 공격자는 타사 공급업체 및 서비스 제공업체를 업스트림으로 악용하여 사용자가 다양한 잠재적 표적에 소프트웨어를 설치할 때 시스템에 침투할 수 있습니다(그림 2). 둘째, 소프트웨어 개발자는 효율성과 혁신, 빠른 시장 출시를 위해 오픈 소스 코드를 자주 사용합니다. 이러한 공유 리소스에 침투함으로써 악의적인 공격자는 발판을 마련하고 광범위한 혼란을 야기할 수 있습니다.

그림 2: 위협을 꾀하는 활동 세력은 타사 소프트웨어 애플리케이션에 침투하기 위해 업스트림으로 이동하여 공격 경로를 다양화합니다. (이미지 출처: Darktrace)

그림 2: 위협을 꾀하는 활동 세력은 타사 소프트웨어 애플리케이션에 침투하기 위해 업스트림으로 이동하여 공격 경로를 다양화합니다. (이미지 출처: Darktrace)

이러한 접근 방식을 채택하는 국가 지원 활동 세력이 점점 더 많아지고 있습니다. Gartner에 따르면 독점 및 상용 코드를 포함한 소프트웨어 공급망 공격은 조직에 심각한 보안, 규제 및 운영 위험을 초래합니다.3 Gartner는 이러한 공격과 관련된 비용이 2023년 460억 달러에서 2031년까지 1,380억 달러로 증가할 것으로 예상합니다.

하드웨어는 국가 지원 위협 활동 세력에게 또 다른 공격 벡터를 제공합니다. 악의적인 공격자는 장치 하드웨어와 펌웨어를 변조하여 최종 고객의 데이터를 노릴 수 있으며, 공급망은 멀웨어를 유입시킬 수 있는 잠재적인 취약 고리가 됩니다. HP의 최근 연구에 따르면 조직 5곳 중 1곳(19%)이 PC, 노트북 또는 프린터 공급망을 노리는 국가 지원 위협 활동 세력의 영향을 받은 것으로 나타났으며4 미국의 경우 이 수치가 29%로, 훨씬 더 높습니다.

대비 방법

분명한 것은 공급망의 사이버 보안이 OEM의 최우선 순위가 되어야 한다는 것입니다. 공격의 복잡성과 정교함이 증가함에 따라 업계는 위협에 대응하기 위해 함께 노력해야 합니다. OEM은 개별적으로 데이터 암호화, 강력한 액세스 제어 시행, 정기적인 소프트웨어 업데이트, 직원 교육, 지속적인 모니터링 등 다양한 도구를 사용하여 증가하는 위협 수준을 완화할 수 있어야 합니다.

업계 차원에서는 올해 초 SEMI 사이버 보안 컨소시엄이 출범했고, 그 목표는 사이버 보안을 개선하고 실행 가능한 솔루션의 구현을 가속화하기 위한 표준 기반의 업계 전반적 접근 방식을 개발하고 홍보하는 것이었습니다. 이 컨소시엄은 내년에 다음 세 가지 주요 활동에 집중할 것을 약속했습니다.5

- 최근의 전환에서 얻은 교훈을 통합하고 개방형 협업을 수용하는 사이버 보안을 위한 강력한 프레임워크를 개발합니다.

- 공급망 전반에 걸쳐 사이버 보안의 강도를 평가하고 생태계 네트워크를 더 잘 보호하기 위한 조치를 구현하기 위한 반도체 산업별 프레임워크를 구축합니다.

- 자동차 및 의료와 같은 업계의 모범 사례를 통합하여 보안 프로토콜을 현대화하고 SEMI를 통한 협업 정보 공유를 촉진합니다.

국가 지원 위협이 증가하고 있는 상황에서 전자 제품 공급망에서의 공격 벡터는 더욱 다양해지고 있는 한편 사이버 공격자들은 점점 더 정교해지고 있습니다. 사이버 보안 모범 사례와 업계 협력을 강화하면 그 영향을 완화하는 데 도움이 될 것입니다.

참고 자료:

2: https://go.crowdstrike.com/global-threat-report-2024.html

3: https://www.gartner.com/en/documents/5524495

4: https://www.hp.com/us-en/newsroom/press-releases/2024/hp-wolf-security-study-supply-chains.html

Have questions or comments? Continue the conversation on TechForum, Digi-Key's online community and technical resource.

Visit TechForum