소프트웨어 및 하드웨어 해킹 비교

하드웨어든 소프트웨어든 관계없이 암호화는 보안 침입을 최소화하고 보호막을 추가하여 데이터를 보호합니다. 하지만 하드웨어와 소프트웨어 암호화를 사용하는 시점과 그 이유에는 대표적인 차이가 있습니다.

소프트웨어 암호화는 일반적으로 비용 효율성과 업그레이드/업데이트의 용이성 측면에서 조직의 장치를 보호합니다. 유휴, 저장, 전송 중인 데이터를 보호할 수 있는 소프트웨어 암호화는 암호화를 강화하고 보완하는 기능의 지원을 받는 경우가 많습니다.

이에 비해 하드웨어에 기반한 암호화는 장치의 온보드 보안에 위치하며 추가 소프트웨어 없이 암호화와 암호 해독을 수행하고 오염, 악성 코드 감염 또는 취약성을 방지합니다. 휴대용 장치의 민감한 데이터를 보호하는 데 가장 많이 사용되며 유휴 데이터도 보호합니다. 드라이브를 도난당하는 경우에라도 데이터를 보호하는 하드웨어 키를 사용하면 민감한 데이터가 저장된 드라이브를 최대한 보호할 수 있습니다. 하드웨어 솔루션의 경우 비용이 많이 들며, 비용이 훨씬 적게 드는 소프트웨어 업그레이드/업데이트 수행이 아니라 하드웨어 플랫폼 업그레이드가 필요합니다.

소프트웨어 취약점

하지만 21세기에 들어선 지 20년이 지난 지금에도 데이터를 제대로 보호하지 않는 쪽을 택하는 회사들은 여전히 존재합니다. 여기에는 업데이트, 업그레이드, 비밀번호 변경을 하지 않는 것, 여러 보호 방식을 적용하지 않는 것, 때로 네트워크에 연결하는 장치의 레지던트 비밀번호도 변경하지 않는 것까지 포함합니다. 해킹의 쉬운 대상이 되는 이러한 행위는 쉽게 방지할 수 있는 보안 취약점의 큰 부분을 차지합니다.

기타 취약점의 예는 다음과 같으며 이에 국한되지는 않습니다.

- 저장된 데이터에 대한 강력한 암호화의 부재

- 특히 C/C++로 작성된 모바일 앱 등의 작은 메모리에 지나치게 큰 데이터를 저장하여 특히 버퍼 오버플로에 취약한 경우

- 보안되지 않은 서비스와 API를 통해 직접 데이터에 액세스

- 로그 파일에 대한 액세스를 제어하지 않아 해커가 보안 취약점을 추적할 수 있는 경우

- 다른 소스로부터 기업으로 기생형 코드를 옮겨올 수 있는 코드의 재사용

- 해커가 경로 탐색 취약점을 통해 디렉터리 탐색 공격 수행

- 사이트 간 스크립팅을 통해 공격자가 웹 사이트 방문자 브라우저에서 코드를 실행

- 로그인 이외 인증 수단이 부족한 경우

하드웨어 취약점

하드웨어 취약점은 회로가 공격으로부터 개인 키를 얼마나 잘 보호하도록 설계되었는지에 따라 결정되는 경우가 대부분입니다. 공격이 성공하는 경우의 예는 다음과 같으며 이에 국한되지는 않습니다.

- 전자기 부 채널 공격 시 전자파를 차단

- 보안 디버그 기능을 갖춘 MCU를 사용하지 않는 경우

- 부정 조작 상태를 나타내는 부정 조작 방지 기법을 생성하지 않고 부정 조작 발생 시 메모리에서 개인 키를 삭제하는 경우

- 보안 부팅을 확인하지 않는 경우

잠재적 솔루션

시장에는 다양한 보안 기반 솔루션이 상용화되어 있고 그 수는 지속해서 증가하고 있습니다. 다음 몇 가지 제안 사항을 고려해 보세요. 하드웨어 기반 보안 코어를 사용하세요. 예를 들어, Silicon Labs Wireless Gecko Series 2는 통합 보안 코어를 갖추고 있습니다. 최근에 발표된 이 기술에 관한 내용은 First Look 동영상을 참고하시기 바랍니다.

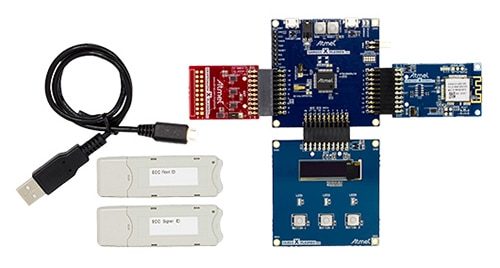

SAMD21-XPRO와 AT88CKSCKTSOIC-XPRO 소켓 기판을 갖춘 Microchip CryptoAuthentication SOIC XPro 시험용 키트와 Crypto Authentication 샘플 장치를 사용해 보세요. Microchip의 Crypto Evaluation Studio (ACES)와 함께 사용할 경우 이 키트는 ATECC608A, ATECC508A, ATECC108A, ATSHA204A, ATAES132A를 비롯한 모든 Crypto Authentication 장치를 지원합니다.

Microchip의 AWS Zero Touch Secure Provisioning 키트는 AWS IoT 장치 프로비저닝을 위한 완전한 개발 및 시제품 제작 플랫폼을 갖추고 있습니다. 그림 1과 같이 이 키트는 기판마다 키트 신호기 스크립트의 현장 프로비저닝용 AWS 구성 ECC508을 갖춘 맞춤형(ATCRYPTOAUTH-XAWS) 애드온 기판 3개를 포함합니다. Secure Root와 Signer Provisioning Script도 포함됩니다. 이 키트는 모듈식 Xplained PRO 플랫폼에 장착되며 다양한 프로세서, 연결 및 인간 상호작용 인터페이스 모듈과의 실험을 구현합니다.

그림 1: 새로운 AWS 보안 규정을 준수하고 IoT 장치의 신속하고 간편한 설계를 가능하게 하는 Microchip AWS Zero Touch Secure Provisioning 키트 (이미지 출처: Microchip)

그림 1: 새로운 AWS 보안 규정을 준수하고 IoT 장치의 신속하고 간편한 설계를 가능하게 하는 Microchip AWS Zero Touch Secure Provisioning 키트 (이미지 출처: Microchip)

NXP OM-SE050ARD 개발 키트는 SE050 제품군 기능을 평가하고 보안 IoT 응용 제품 개발을 간편화할 수 있습니다(그림 2). IoT 장치용 보안 EdgeLock 소자는 IC 수준의 신뢰성을 제공하고 보안 코드를 작성할 필요 없이 에지에서 클라우드까지의 진정한 엔드 투 엔드 보안을 제공합니다.

그림 2: EdgeLock SE050 제품군을 위한 유연하고 간편한 NXP OM-SE050ARD 개발 키트 (이미지 출처: NXP)

그림 2: EdgeLock SE050 제품군을 위한 유연하고 간편한 NXP OM-SE050ARD 개발 키트 (이미지 출처: NXP)

설계 보호에 도움이 되는 또 다른 키트는 Infineon Technologies의 Blockchain Security 2Go 시험용 키트로, 동급 최고의 보안을 신속하고 손쉽게 구현할 수 있습니다. 해당 키트는 보안 키 생성을 위해 즉시 사용 가능한 NFC 카드, 서명 수단, 핀 보호, 키 관리를 위한 온카드 소프트웨어 지원 명령어, 서명 생성과 Infineon의 블록체인 허브에 대한 PIN 인증 및 액세스를 포함합니다. 블록체인의 잠재적인 응용 분야 중 하나는 인증 시스템의 기반이 되는 식별 관리입니다.

현재 공격은 너무 자주 일어나고 더욱 정교해지고 있습니다. 소프트웨어와 하드웨어 전면 모두를 보호하여 가장 먼저 공격당하는 대상이 되지 않도록 유념하세요. 그리고 가장 취약한 지점을 파악하고 점점 증가하고 있는 옵션을 검토하시기 바랍니다.

Have questions or comments? Continue the conversation on TechForum, Digi-Key's online community and technical resource.

Visit TechForum